Assalamualaikum Wr. Wb. Kali ini saya akan menerangkan tentang macam - macam virus.

Jenis Virus :

Macam - Macam Virus Komputer

Virus Komputer adalah program yang mengganggu sistem kerja komputer. Nah sebelum komputer kita terserang virus ada baiknya sedikit banyak kita mengetahui macam macam virus komputer :

1. Virus Compiler, virus yang sudah di compile sehingga dapat dieksekusi langsung. Ini adalah virus yang pertama kali muncul di dunia komputer, dan mengalami perkembangan pesat sekarang. Virs pertama ini sangatlah sulit dibasmi karena dibuat dengan bahasa rendah, assembler. Memang bahasa ini cocok untuk membuat virus namun sangatlah susah menggunakannya. Keunggulan dari virus ini adalah mampu melakukan hampir seluruh manipulasi yang mana hal ini tidak selalu dapat dilakukan oleh virus jenis lain karena lebih terbatas.

2. Virus Bagle BC, virus ini ini termasuk salah satu jenis virus yang berbahaya dan telah masuk peringkat atas jenis virus yang paling cepat mempengaruhi komputer kita. Beberapa jam sejak keluarnya virus ini, sudah terdapat 2 buah varian Bagle ( Bagle BD dan BE )yang menyebar melalui e-mail, jaringan komputer dan aplikasi P2P. Virus ini menyebar melalui e-mail dengan berbagai subyek berbeda. Menurut suatu penelitian dari Panda Software virus Bagle BC ini menyusup ke dalam e-mail dengan subyek antara lain : Re:, Re:Hello, Re:Hi, Re:Thank you, Re:Thanks. Attachment-nya juga bermacam-macam, antara lain : .com, .cpl, .exe, .scr. Virus Bagle BC juga mampu untuk menghentikan kerja program-program antivirus.

2. Virus File, adalah virus yang memanfaatkan file yang dapat diijalankan/dieksekusi secara langsung. Biasanya file *.EXE atau *.COM. Tapi bisa juga menginfeksi file *.SYS, *.DRV, *.BIN, *.OVL dan *.OVY. Jenis Virus ini dapat berpindah dari satu media ke semua jenis media penyimpanan dan menyebar dalam sebuah jaringan.

3. Virus Sistem, atau lebih dikenal sebagai virus Boot. Kenapa begitu karena virus ini memanfaatkan file-file yang dipakai untuk membuat suatu sistem komputer. Sering terdapat di disket/tempat penyimpanan tanpa sepengetahuan kita. Saat akan menggunakan komputer(restart), maka virus ini akan menginfeksi Master Boot Sector dan System Boot Sector jika disket yang terinfeksi ada di drive disket/tempat penyimpanan.

4. Virus Boot Sector, virus yang memanfaatkan hubungan antar komputer dan tempat penyimpanan untuk penyebaran virus.Apabila pada boot sector terdapat suatu program yang mampu menyebarkan diri dan mampu tinggal di memory selama komputer bekerja, maka program tersebut dapat disebut virus. Virus boot sector terbagi dua yaitu virus yang menyerang disket dan virus yang menyerang disket dan tabel partisi.

5. Virus Dropper, suatu program yang dimodifikasi untuk menginstal sebuah virus komputer yang menjadi target serangan. setelah terinstal, maka virus akan menyebar tetapi Dropper tidak ikut menyebar. Dropper bisa berupa nama file seperti Readme.exe atau melalui Command.com yang menjadi aktif ketika program berjalan. Satu program Dropper bisa terdapat beberapa jenis Virus.

6. Virus Script/Batch, awalnya virus ini terkenal dengan nama virus batch seperti yang dulu terdapat di file batch yang ada di DOS.Virus script biasanya sering didapat dari Internet karena kelebihannya yang fleksibel dan bisa berjalan pada saat kita bermain internet, virus jenis ini biasanya menumpang pada file HTML (Hype Text Markup Language) dibuat dengan menggunakan fasilitas script seperti Javascript, VBscript,4 maupun gabungan antara script yang mengaktifkan program Active-X dari Microsoft Internet Explorer.

7. Virus Macro, virus yang dibuat dengan memanfaatkan fasilitas pemrograman modular pada suatu program aplikasi seperti Ms Word, Ms Excel, Corel WordPerfect dan sebagainya. Walaupun virus ini terdapat didalam aplikasi tertentu tetapi bahaya yang ditimbulkan tidak kalah berbahanya dari virus-virus yang lain.

8. Virus Polymorphic, dapat dikatakan virus cerdas karena virus dapat mengubah strukturnya setelah melaksanakan tugas sehingga sulit dideteksi oleh Antivirus.

9. Virus Stealth, virus ini menggunakan cara cerdik, yakni dengan memodifikasi struktur file untuk meyembunyikan kode program tambahan di dalamnya. Kode ini memungkinkan virus ini dapat menyembunyika diri. Semua jenis virus lain juga memanfaatkan kode ini. Ukuran-ukuran file tidak berubah setelah virus menginfeksi file.

10. Virus Companion, virus jenis ini mencari file *.EXE untuk membuat sebuah file *.COM dan menyalin untuk meletakkan virus. Alasannya, file *.COM berjalan sebelum file *.EXE.

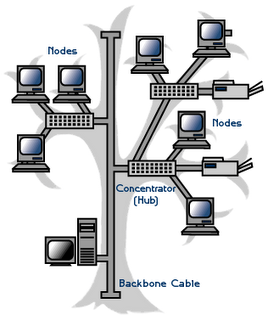

11. Worm, ini adalah sebuah program yang bersifat parasit karena dapat menduplikasi diri. Akan tetapi, worm tidak menyerupai virus karena tidak menginfeksi program komputer lainnya. Oleh karena itu, Worm tidak digolongkan ke dalam virus. Mainframe adalah jenis komputer yang sering diserang Worm. Penyebarannya pada komputer lainnya melalui jaringan. Dalam perkembangannya Worm mengalami “mutasi genetik” sehingga selain membuat suatu file baru, ia pun akan berusaha menempelkan dirinya sendiri ke suatu file, ini biasa disebut virus Hybrid.

12. Virus Hybrid, virus ini merupakan virus yang mempunyai dua kemampuan biasanya dapat masuk ke boot sector dan juga dapat masuk ke file. Salah satu contoh virus ini adalah virus Mystic yang dibuat di Indonesia.

13. Trojan horse, disebut juga kuda troya. Trojan menginfeksi komputer melalui file yang kelihatannya tidak berbahaya dan biasanya justru tampaknya melakukan sesuatu yang berguna. Namun akhirnya virus menjadi berbahaya, misalnya melakukan format hardisk.

14. Backdoor Alnica, virus yang juga berbahaya ini merupakan salah satu tipe virus Trojan Horse. Merupakan salah satu virus backdoor yang jika berhasil menginfeksi komputer akan mampu melakukan akses dari jarak jauh dan mengambil segala informasi yang diinginkan oleh si penyerang. Sistem operasi yang diserang oleh virus tersebut antara lain : Windows 200, Windows 95, Windows 98, Windows Me, Windows NT dan Windows XP. Virus ini berukuran sebesar 57.856 byte

15. Trojan di Linux. Para pengguna linux Red Hat diharapkan untuk berhati-hati terhadap PATCH yang dikirm melalui e-mail dengan alamat "security@redhat.com" karena itu sebenarnya bukannya patch security tetapi virus Trojan yang bisa mengacaukan sistem keamanan. E-mail peringatan dari Red Hat biasanya selalu dikirim dari alamat "secalert@redhat.com" dan ditandatangani secara digital. Virus ini juga pernah menyerang sistem keamanan Windows tahun 2003 dengan subyek menawarkan solusi keamanan.

Setiap hari virus-virus komputer baru dibuat untuk mengganggu dan membuat kerusakan besar dengan menghancurkan sistem komputer kita. Berikut ini sepuluh virus-virus yang umum dan secara potensial menyebabkan kerusakan. Virus-virus baru diciptakan setiap hari. Artinya banyak virus yang tidak termasuk di dalam daftar ini. Hal terbaikyang dapat kita lakukan adalah selalu waspada, selalu meng-update anti virus, dan selalu perhatikan komputer anda apakah sedang terkena virus atau tidak.

Virus: Trojan.Lodear

Trojan Horse menyerang apabila kita mendownload data dari internet. Virus ini akan menginjeksi file. dll ke internetexplorer.exe yang menyebabkan ketidakstabilan sistem.

Virus: W32.Beagle.CO@mm

Adalah virus yang mengirimkan email massal terhadap situs yang mempunyai tingkat keamanan rendah. Virus ini dapat menghapus kunci-kunci registry dan bagian-bagiannya dan mungkin memblok akses ke jaringan keamanan website.

Virus: Backdoor.Zagaban

Virus trojan yang satu ini menginjeksi komputer tertentu untuk digunakan sebagai tempat berlindung untuk merusak network atau jaringan terkait.

Virus: W32/Netsky-P

Virus ini mampu menyebarkan email massal dengan sendirinya kepada alamat email yang diproduksi oleh suatu file pada PC / local drive.

Virus: W32/Mytob-GH

Virus penyebar email massal dan merupakan Trojan untuk IRC pada komputer berbasis Windows. Pesan-pesan dikirimkan oleh virus ini dengan judul yang dipilih secara acak dari list yang sudah ada seperti : peringatan pembatasan suatu akun, suspensi akun email, ukuran keamanan, member support, peringatan penting.

Virus: W32/Mytob-EX

Virus yang menyebarkan email massal dan Trojan IRC yang mirip dengam W32-mytob-gh. W32/mytob-ex terus menerus di belakang layar, menyediakan pintu belakang bagi server yang untuk menjangkau komputer lain via IRC channel. Virus ini menyebar dengan sendirinya terutama kepada attachments email address.

Virus: W32/Mytob-AS, Mytob-BE, Mytob-C, and Mytob-ER

Keluarga virus ini mempunyai karasteristik yang sama atas apa yang mereka lakukan. Mereka menyebarkan email massal yang bisa dikendalikan melalui Internet Relay Chat (IRC) network. Sebagai tambahan, mereka bisa menyebarkan email melalui bermacam-macam sistem operasi komputer yang lemah seperti LSASS (MS04-011).

Macam-Macam Virus :

Serangan virus jenis VBScript masih sangat tinggi, ini terbukti dari banyaknya laporan yang mengeluhkan perihal virus jenis script ini. Satu virus yang melesat tinggi ke urutan pertama adalah Discusx.vbs. Bila Anda masih ingat dengan virus ini, di Virus Top-10 edisi Maret 2008 yang lalu, virus Discusx.vbs berada di urutan 5, namun kali ini dia melesat naik ke urutan pertama. Berikut daftar selengkapnya:

1. Discusx.vbs

Virus VBScript yang satu ini, memiliki ukuran sekitar 4.800 bytes. Dia akan mencoba menginfeksi di beberapa drive di komputer Anda, termasuk drive flash disk, yang jika terinfeksi akan membuat file autorun.inf dan System32.sys.vbs pada root drive tersebut. Selain itu, ia pun akan mengubah caption dari Internet Explorer menjadi “.:iscus-X SAY MET LEBARAN! [HAPPY LEBARAN ?!]::.”.

2. Reva.vbs

Lagi, virus jenis VBScript yang lumayan banyak dikeluhkan oleh beberapa pembaca. Ia akan mencoba menyebarkan dirinya ke setiap drive di komputer Anda termasuk drive flash disk. Pada drive terinfeksi akan terdapat file reva.vbs, autorun.inf, dan shaheedan.jpg. Selain itu, ia pun akan mengubah halaman default dari Internet Explorer agar mengarah ke situs lain

3. XFly

PC Media Antivirus mengenali dua varian dari virus ini, yakni XFly.A dan XFly.B. Sama seperti kebanyakan virus lokal lainnya, ia dibuat menggunakan Visual Basic. Memiliki ukuran tubuh sebesar 143.360 bytes tanpa di-compress. Dan ia dapat menyamar sebagai folder, file MP3 WinAmp atau yang lainnya dengan cara mengubah secara langsung resource icon yang ada pada tubuhnya. Ini akan lebih mempersulit user awam dalam mengenalinya. Pada komputer terinfeksi, saat menjalankan Internet Explorer, caption-nya akan berubah menjadi “..:: x-fly ::..”, dan saat memulai Windows pun akan muncul pesan dari si pembuat virus pada default browser. Atau setiap waktu menunjukan pukul 12:30, 16:00, atau 20:00, virus ini pun akan menampilkan layar hitam yang juga berisi pesan dari si pembuat virus.

4. Explorea

Virus yang di-compile menggunakan Visual Basic ini hadir dengan ukuran sekitar 167.936 bytes, tanpa di-compress. Menggunakan icon mirip folder standar Windows untuk mengelabui korbannya. Virus ini akan menyerang Registry Windows Anda dengan mengubah default open dari beberapa extension seperti .LNK, .PIF, .BAT, dan .COM. Pada komputer terinfeksi, disaat-saat tertentu terkadang muncul pesan error, contohnya pada saat membuka System Properties.

5. Gen.FFE

Gen.FFE atau pembuatnya menamakan Fast Firus Engine merupakan salah satu program Virus Generator buatan lokal. Dengan hanya menggunakan program ini, tidak dibutuhkan waktu lama untuk dapat menciptakan virus/varian baru. Virus hasil keluaran program ini menggunakan icon mirip gambar folder standar bawaan Windows. Ia pun akan memblokir akses ke Task Manager, Command Prompt, serta menghilangkan beberapa menu di Start Menu. Ia juga akan membaca caption dari program yang aktif, apabila terdapat string yang berhubungan dengan antivirus maka program tersebut akan segera ditutup olehnya.

6. Hampa

Virus yang juga dibuat menggunakan Visual Basic dan ber-icon-kan folder ini memiliki ukuran tubuh sekitar 110.592 bytes, tanpa di-compress. Banyak sekali perubahan yang ia buat pada Windows, seperti Registry, File System, dan lain sebagainya, yang bahkan dapat menyebabkan Windows tidak dapat digunakan sebagaimana mestinya. Pada komputer yang terinfeksi oleh virus ini, saat memulai Windows akan muncul pesan dari si pembuat virus.

7. Raider.vbs

Virus jenis VBScript ini berukuran sekitar 10.000 bytes, jika file virus dibuka dengan Notepad misalnya, maka tidak banyak string yang bisa dibaca karena dalam kondisi ter-enkripsi. Pada Registry, ia pun memberikan pengenal dengan membuat key baru di HKLM\Software dengan nama sama seperti nama pada computer name, dengan isinya berupa string value seperti nama virus tersebut, Raider, serta tanggal komputer tersebut kali pertama terinfeksi.

8. ForrisWaitme

Virus yang dibuat dengan Visual Basic ini menggunakan icon mirip folder standar Windows untuk melakukan penyamarannya. Beberapa ulahnya adalah menukar fungsi tombol mouse kiri dengan kanan, menghilangkan menu Folder Options, membuat file pesan “baca saya.txt” pada drive terinfeksi, dan masih ada yang lainnya.

9. Pray

Virus lokal ini dibuat menggunakan Visual Basic. Kami mendapati 2 varian dari virus ini, untuk varian Pray.A tidak memiliki icon, sementara untuk varian Pray.B menggunakan icon mirip Windows Explorer. Jika komputer terinfeksi oleh virus ini, saat penunjuk waktu di komputer tersebut menunjukan pukul 05:15, 13:00, 16:00, 18:30, dan atau 19:45, virus ini akan menampilkan pesan yang mengingatkan user untuk melakukan shalat.

10. Rian.vbs

Virus VBScript ini memiliki ukuran 3788 bytes. Saat menginfeksi, ia akan menciptakan file baru autorun.inf dan RiaN.dll.vbs pada setiap root drive yang terpasang di komputer korban, termasuk Flash Disk. Komputer yang terinfeksi oleh virus ini, caption dari Internet Explorer akan berubah menjadi “Rian P2 Humas Cantiq